Autentifikazio-protokolo

Autentifikazio-protokolo deritzo ordenagailuen komunikazio-protokolo edo kriptografia-protokolo mota bati, bi gailu edo entitateren artean autentifikazio-informazioa bidaltzeko espezifikoki diseinatuta dagoena. Honek baimentzen du entitate hartzaileak konektatzen ari den beste entitatea autentifikatzea (adib. bezeroa serbidore batetara konektatzen denean) edo hartzaileak bere burua autentifikatzea konektatzen ari den entitateari (adib. serbidorea bezeroari). Hau posible izateko, autentifikatzeko beharrezkoa den informazio mota eta sintaxia[1] adierazi behar da lehenengo. Babes maila garrantzitsuena da ordenagailu-sareen arteko segurtasuna ziurtatzeko.

Helburua

Sarean gero eta informazio fidagarri gehiago eskuratzearekin batera, baimenik gabeko pertsonak datu horietara ez sartzeko beharra sortu zen. Norbaiten nortasuna lapurtzea erraza da informatikaren munduan. Datuak eskatzen dituen pertsona/ordenagailua benetan nor den jakiteko metodo bereziak asmatu behar ziren[2]. Autentifikazio-protokoloaren zeregina da zehaztea zer urrats egin behar diren autentifikazioa gauzatzeko. Protokolo-printzipio nagusiak bete behar ditu:

- Protokolo batek bi alde edo gehiago inplikatu behar ditu, eta protokoloan parte hartzen duten guztiek aldez aurretik jakin behar dute protokoloa.

- Alderdi guztiek jarraitu behar dute protokoloa.

- Protokolo bat zehaztugabea izan behar da. Urrats bakoitza zehaztasunez definitu behar da.

- Protokolo batek osoa izan behar du. Ekintza zehatz bat izan behar du egoera bakoitzerako.

Autentifikazio-protokolo sinple bat erabiliz, pasahitzetan oinarritutako autentifikazioaren adibide bat:

Alicek (egiaztatu nahi den entitatea) eta Bobek (Aliceren nortasuna egiaztatzen duen entitatea) badakite zein protokolo erabiliko duten. Bobek Aliceren pasahitza datu-base batean gordeta dauka konparatzeko.

- Alicek bere pasahitza pakete batean bidaltzen dio Bobi, protokolo-arauak betez.

- Bobek hartutako pasahitza bere datu-basean gordetako pasahitzarekin kontrastatzen du. Gero pakete bat bidaltzen du esanez "Autentifikazio arrakastatsua" edo "Autentifikazioak huts egin du" emaitzan oinarrituta[3].

Hau da mehatxu askoren aurrean zaurgarria den oinarrizko autentifikazio-protokolo baten adibide bat; hala nola, entzuketa-erasoak, errepikapen-erasoak, Main-in-the-middle erasoak, hiztegi-erasoak edo indar handiko erasoak. Autentifikazio-protokolo gehienak konplexuagoak dira erasoen aurrean erresistenteak izateko[4].

Motak

PPP Point-to-Point Protokolorako garatutako autentifikazio-protokoloak

Protokoloak batez ere Point-to-Point Protocol (PPP) zerbitzariek erabiltzen dituzte urruneko bezeroen identitatea baliozkotzeko zerbitzariaren datuetarako sarbidea eman aurretik. Gehienek pasahitza erabiltzen dute autentifikazioaren giltzarri gisa. Kasu gehienetan, pasahitza aldez aurretik partekatu behar da entitate komunikatzaileen artean[5].

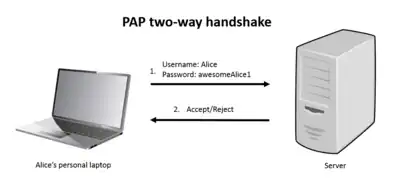

PAP (Password Authentication Protocol)

Pasahitzak autentifikatzeko protokoloa da. Autentifikazioa hasten da bezeroak konexioaren kredentzialak (erabiltzaile-izena eta pasahitza) dituen pakete bat bidaltzean, non bezeroak autentifikazio-eskaera errepikatzen duen erantzuna jaso arte[6]. Protokolo hau ez da gomendatzen oso sinplea delako eta eraso sinpleen aurrean ez duelako babesik. Nahiz eta askotan erabili, zehazten da aplikazio batek autentifikazio metodo sendoago bat eskaintzen badu, metodo hori PAP baino lehen eskaini behar dela. Autentifikazio mistoa (adibidez, bezero berak txandaka PAP eta CHAP erabiltzea) ez da espero, CHAParen autentifikazioa arriskuan egongo bailitzateke PAPak pasahitza testu arrunt moduan bidaltzen duelako.

CHAP (Challenge-handshake authentication protocol)

CHAP protokolo honetako autentifikazio prozesua zerbitzariak abiarazten du beti, eta edozein unetan egin daiteke saioan zehar, baita behin eta berriz ere. Zerbitzariak ausazko karaktere-kate bat bidaltzen du (normalean 128B luze dena). Bezeroak pasahitza eta jasotako katea erabiltzen ditu MD5 hash funtziorako parametro gisa, eta gero emaitza bidaltzen du erabiltzaile-izenarekin batera testu arruntean. Zerbitzariak erabiltzaile-izena erabiltzen du funtzio bera aplikatzeko eta kalkulatutako eta jasotako hash erantzuna alderatzen ditu. Autentifikazioak arrakasta du edo ez du arrakastarik.

EAP (Extensible Authentication Protocol)

Autentifikazio protokolo luzagarria hasiera batean PPPerako (Point-to-Point Protocol) garatu zen, baina gaur egun IEEE 802.3, IEEE 802.11 (WiFi) edo IEEE 802.16 erabiltzen da IEEE 802.1x autentifikazio esparruaren zati gisa. Azken bertsioa RFC 5247 estandarizatuta dago. PAPen abantaila da bezero-zerbitzaria autentifikatzeko autentifikazio-esparru orokor bat baino ez dela. 40 EAP-metodo baino gehiago daude, ohikoenak hauek dira:

- EAP-MD5

- EAP-TLS

- EAP-TTLS

- EAP-FAST

- EAP-PEAP

AAA arkitekturako protokoloak

Sare handiagoetan erabiltzen diren protokolo konplexuak dira AAA protokoloak, erabiltzailea egiaztatzeko (Autentifikazioa, ingelesez Authentication), zerbitzariaren datuetarako sarbidea kontrolatzeko (Baimena, ingelesez Authorization) eta sareko baliabideak eta zerbitzuak fakturatzeko behar den informazioa monitorizatzeko (Kontabilitatea, ingelesez Accounting).

TACACS

AAA protokolorik zaharrena da, IPn oinarritutako autentifikazioa inolako zifraketarik gabe erabiliz (erabiltzaile-izenak eta pasahitzak testu arrunt gisa bidaltzen ziren). Geroago, XTACACS (Extended TACACS) bertsioak baimena eta kontabilitatea gehitu zituen. Bi protokoloak TACACS+ek ordezkatu zituen. TACACS+ek bereizi egiten ditu AAAren osagaiak, eta, horrela, bereizi eta zerbitzari bereizietan erabil daitezke (beste protokolo bat ere erabil dezake, adibidez, baimena emateko). TCP (Transmission Control Protocol) erabiltzen du garraiatzeko eta pakete osoa zifratzen du. TACACS+ Cisco jabea da.

RADIUS

Remote Authentication Dial-In User Service (RADIUS) AAA protokolo oso bat da, ISPk erabili ohi duena. Kredentzialak gehienbat erabiltzaile-pasahitz konbinatuak dira, NAS protokoloa eta UDP erabiltzen ditu garraiatzeko[7].

DIAMETER

Diameter RADIUSetik garatu zen, eta hobekuntza asko dakartza; hala nola, TCP edo SCTP garraio protokolo fidagarriagoak erabiltzea eta TLSri esker segurtasun handiagoa izatea[8].

Beste batzuk

KERBEROS

Kerberos sareko autentifikazio sistema zentralizatua da, MITen garatua eta MITen doako ezarpen gisa eskuragarri dagoena, baina baita produktu komertzial askotan ere. Windows 2000n eta hurrengoetan lehenesten den autentifikazio metodoa da. Autentifikazio prozesua aurreko protokoloetan baino askoz zailagoa da. Kerberosek gako simetrikoko kriptografia erabiltzen du, konfiantzazko hirugarren entitate bat behar du eta gako publikoko kriptografia erabil dezake autentifikazio fase batzuetan, behar izanez gero[9][10][11].

Erreferentziak

- «An Overview of Different Authentication Methods and Protocols | SANS Institute» www.sans.org (Noiz kontsultatua: 2022-11-20).

- (Ingelesez) Shinder, Debra Littlejohn. (2001-08-28). «Understanding and selecting authentication methods» TechRepublic (Noiz kontsultatua: 2022-11-22).

- Tilborg, Henk C. A. van. (2000). Fundamentals of cryptology : a professional reference and interactive tutorial. Kluwer Academic Publishers ISBN 0-7923-8675-2. PMC 42462989. (Noiz kontsultatua: 2022-11-22).

- Smith, Richard E.. (1997). Internet cryptography. Addison-Wesley ISBN 0-201-92480-3. PMC 36783735. (Noiz kontsultatua: 2022-11-22).

- Halevi, Shai; Krawczyk, Hugo. (1998). «Public-key cryptography and password protocols» Proceedings of the 5th ACM conference on Computer and communications security - CCS '98 (ACM Press) doi:. (Noiz kontsultatua: 2022-11-29).

- «Wayback Machine» web.archive.org 2016-03-04 (Noiz kontsultatua: 2022-11-29).

- (Ingelesez) «AAA protocols and network access control: Radius» INCIBE-CERT 2015-02-05 (Noiz kontsultatua: 2022-11-29).

- (Ingelesez) «Diameter Protocol» www.f5.com (Noiz kontsultatua: 2022-11-29).

- «Kerberos: The Network Authentication Protocol» web.mit.edu (Noiz kontsultatua: 2022-11-30).

- Schneier, Bruce. (1996). Applied cryptography : protocols, algorithms, and source code in C. (2nd ed. argitaraldia) Wiley ISBN 0-471-12845-7. PMC 32311687. (Noiz kontsultatua: 2022-11-30).

- «SRP: History of Password Authentication» srp.stanford.edu (Noiz kontsultatua: 2022-11-30).