Loveletter

Loveletter ist ein Computerwurm, der sich am 4. Mai 2000 und den folgenden Tagen nach dem Prinzip eines Kettenbriefs explosionsartig per E-Mail verbreitete. Die Betreffzeile lautete „ILOVEYOU“.

| Loveletter | |

|---|---|

| Name | Loveletter |

| Aliase | I-Love-You, Love Bug |

| Bekannt seit | 2000 |

| Herkunft | Philippinen |

| Typ | E-Mailwurm |

| Weitere Klassen | Netzwerkwurm, Skriptwurm |

| Autoren | Onel de Guzmán Pseudonym: „Spider“ |

| Dateigröße | 10 KBytes |

| Speicherresident | nein |

| Verbreitung | E-Mail, Netzwerkdienste, IRC |

| System | Windows 9x, NT, 2000 mit MS Outlook |

| Programmiersprache | Visual Basic Script |

| Info | Installiert weitere Malware |

Er war der erste Computerwurm, über den weltweit in den Massenmedien berichtet wurde. Der Wurm verursachte Schäden in Höhe von über 10 Milliarden Dollar. Als Urheber konnte der philippinische Informatikstudent Onel de Guzmán ermittelt werden. Aufgrund der damaligen Gesetzeslage konnte man ihn nicht anklagen und verurteilen.

Aliasse

Der Autor des Wurms verwendete im Programmkopf die Bezeichnung -loveletter(vbe).

Loveletter wurde in der Presse und der Allgemeinheit oft auch I-love-you genannt. Häufig wurde der Wurm auch fälschlich als I-Love-You-Virus bezeichnet. Computerviren waren der Öffentlichkeit um die Jahrtausendwende bereits ein Begriff, während Würmer damals nur in Fachkreisen bekannt waren. Vor allem in den USA war auch die Bezeichnung Love Bug geläufig.

Versionen und Derivate

Da der Wurm aus einer Skript-Datei besteht, die nicht kompiliert wird und mit jedem gewöhnlichen Editor bearbeitet werden kann, gibt es mehr als 100 bekannte Varianten. Oft handelt es sich nur um kleine Veränderungen, wie ein alternativer E-Mail- oder IRC-Text oder andere Dateinamen.[1] Einige dieser Trittbrettfahrer konnten ausgeforscht und verhaftet werden.[2]

Funktion

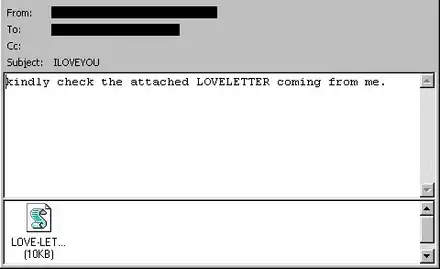

Loveletter wurde in der Skriptsprache Visual Basic Script geschrieben. Es handelt sich somit um ein vergleichsweise einfaches Programm, das aber in der VBScript-Laufzeitumgebung ausgeführt werden muss. Die Datei hatte den Namen LOVE-LETTER-FOR-YOU.TXT.vbs. Zur Verbreitung wurde der Wurm vor allem als Anhang von E-Mails versendet. Die Betreffzeile solcher Mails lautete ILOVEYOU, sie enthielt den Satz kindly check the attached LOVELETTER coming from me. Neben dem Neugier erweckenden Betreff versuchte „ILOVEYOU“ gezielt, die Empfänger in falscher Sicherheit zu wiegen – er verschickte sich an Einträge aus dem persönlichen Adressbuch, sodass die Empfehlung „Öffnen Sie keine Mailanhänge von fremden Personen“ nicht griff. Da die Dateiendung .vbs des Attachments bei Standardeinstellungen ausgeblendet wird, sah der Dateiname zudem auf den ersten Blick trügerischerweise nach einer harmlosen Textdatei aus. Das Icon der Datei gab zwar einen deutlichen Hinweis auf den eigentlichen Dateityp, dies wurde von vielen Empfängern der verseuchten Mails aber nicht wahrgenommen.

Bei den damaligen Versionen von Outlook gab es die Möglichkeit, das Attachment einer geöffneten E-Mail automatisch auszuführen. Vorfälle wie Loveletter waren für Microsoft der Grund, diese Funktion in späteren Outlook-Versionen aus Sicherheitsgründen zu entfernen. Loveletter konnte nur auf Windows-PCs aktiviert werden und benötigte für seine volle Funktion zusätzlich das E-Mail-Programm Microsoft Outlook. Außerdem musste Windows Scripting Host (WSH) installiert sein, was allerdings seit Windows 98 SE und Windows 2000 standardmäßig der Fall war. Die Einstellungen eines Windows-Systems erlauben es normalerweise nicht, dass durch ein Skript Veränderungen an Dateien vorgenommen werden. Der Wurm öffnete daher den Internet Explorer und blendete einen Text ein, laut dem die Htm-Datei ein ActiveX-Steuerelement benötigen würde. Ließ der User dies zu, wurden der Payload und die Verbreitungsroutine von Loveletter ausgeführt. Bei einer Ablehnung wurde die Meldung allerdings sofort erneut aufgerufen.

Waren alle Voraussetzungen erfüllt, konnte Loveletter seinen vollen Effekt entfalten.

Verbreitung und Payload

Der Wurm generierte mit Hilfe der OLE-Automatisierung für jede in Outlook gespeicherte Adresse eine weitere E-Mail und verschickte Kopien von sich selbst. Infolgedessen war den Empfängern einer infizierten Mail der Absender meist bekannt. Dieser Social-Engineering-Effekt begünstigte Loveletters Verbreitung mit Sicherheit enorm, da das Misstrauen gegenüber der Mail eines Verwandten, eines Freundes oder eines Kollegen eher gering war. Loveletter war nicht nur ein E-Mail-Wurm, er konnte sich zusätzlich auch über das IRC-Netz per DCC verbreiten. Nach der Aktivierung durchsuchte er die Festplatte nach dem IRC-Client mIRC. Wurde Loveletter fündig, überschrieb er die Datei script.ini. Sie enthält ein Skript, das Loveletter an alle schicken soll, die einen Channel betreten, in dem sich der bereits infizierte User aufhält.

Der dritte Infektionsweg, den er ausnutzte, waren aktive Logins in der Microsoft-Netzwerkumgebung. Auf den Festplatten und den verbundenen Netzlaufwerken eines infizierten Rechners wurden alle Dateien mit den Dateiendungen .jpg, .jpeg, .vbs, .vbe, .js, .jse, .css, .wsh, .sct und .hta durch gleichnamige Vbs-Dateien ersetzt. Bei diesen Basic-Skripts handelte es sich um weitere Kopien des Wurms. So verursachte Loveletter nicht nur massive Datenverluste, sondern begünstigte auch seine mehrfache Ausführung. Dateien mit den Endungen .mp2 und .mp3 wurden lediglich als versteckt markiert, aber auch in diesem Fall wurde eine gleichnamige Kopie des Wurms als Vbs-Datei angelegt. Bei größeren Datenmengen auf den Festplatten konnte der Payload von Loveletter mehrere Minuten Zeit in Anspruch nehmen. Weitere Auswirkungen des Wurms sind signifikante Änderungen am System und am damals verbreiteten Internet Explorer. Dieser wurde so manipuliert, dass beim nächsten Browserstart ein Trojanisches Pferd mit dem Dateinamen WIN-BUGSFIX.EXE heruntergeladen und installiert wurde. Durch das Setzen von entsprechenden Schlüsseln in der Windows-Registrierung wurde dieser Trojaner künftig beim Systemstart geladen. Er hatte die Funktion, die Benutzerkonten auszuspionieren und Anmeldeinformationen, Kennwörter, Computername, IP-Adresse, RAS-Informationen und weitere Daten des Rechners an die Adresse mailme@super.net.ph zu senden.[3]

Während Loveletter mit beliebigen E-Mail-Programmen empfangen und ausgeführt werden kann, braucht er zum Versenden von E-Mails Microsoft Outlook, das er über OLE-Automatisierung fernsteuert. Dadurch konnte er auch von Personal Firewalls nicht aufgehalten werden, weil diese nur die Kommunikation von Outlook mit dem Mailserver registrierten. Ohnehin waren Firewalls im Jahr 2000 im privaten Bereich so gut wie nicht in Gebrauch.

Schäden

Auf Grund seiner exponentiellen Verbreitung hatte der Wurm bereits in den ersten Stunden viele Mailserver überlastet. Die Schätzungen über die Höhe des Schadens und das Ausmaß der Infektionswelle gingen dabei teils weit auseinander, meist wurde von 10 Milliarden US-Dollar berichtet,[4] oft auch von bis zu 15 Milliarden US-Dollar Schaden. Es war von 50 Millionen infizierten PCs die Rede oder auch nur von 500.000. Andere Quellen nannten 45 Millionen oder auch nur knapp 4 Millionen infizierte Rechner als Ausmaß. Die Zahlen variieren unter anderem, weil je nach Rechnung die zahlreichen Mehrfachinfektionen mehr oder weniger eingerechnet werden.[5][6][7]

In negativem Sinne stellte Loveletter damit einen Rekord auf, der später aber von anderen Würmern wie Sobig.F oder MyDoom noch übertroffen wurde. In nur sechs Stunden verteilte sich der Wurm in ganz Amerika und Europa. Das in Washington ansässige NIPC gab um 11:00 Uhr Eastern Time eine Warnung aus. Die URL, die Loveletter nutzen sollte, um weitere Malware nachzuladen, wurde noch am selben Tag deaktiviert. Die ersten Fälle wurden aus Hongkong gemeldet.

Betroffene Institutionen waren unter anderem das Pentagon, das britische Parlament, das NASA Space Center in Houston, der Automobilhersteller Ford, der Telekommunikationskonzern Vodafone, die niederländische High-Tech-Firma Philips, die US-Armee und die Walt Disney Company.

Der Autor

Nachdem man erst fälschlich eine philippinische Informatikstudentin im Verdacht hatte, konnte der wahre Urheber von Loveletter nach wenigen Tagen identifiziert werden. Ein Kommentar in den ersten beiden Zeilen des Skripts führte die Ermittler auf seine Spur:

rem barok -loveletter(vbe) <i hate go to school> rem by:spyder / ispyder@mail.com / @GRAMMERSoft Group / Manila, Philippines

Der Urheber war demnach ein männlicher, philippinischer Student. Bereits ein Jahr zuvor hatte ein Professor des AMA Computer College in Manila bei der Polizei einen Schüler gemeldet, der eine Studienarbeit abgegeben hatte, die sich mit dem Diebstahl von Passwörtern befasste. Die Anzeige wurde damals eingestellt, war nun aber die entscheidende Spur, die zur Verhaftung von Onel de Guzmán führte.

Man konnte de Guzmán nach philippinischer Rechtslage des Jahres 2000 keinen Prozess machen. Gesetze für Cyberkriminalität gab es noch nicht und Sachbeschädigung war nur bei Vorsatz strafbar. De Guzmán gab vor Gericht an, den Wurm aus Versehen freigelassen zu haben. Damit wurden alle Anklagen fallengelassen. Bereits zwei Monate später erließ man ein Gesetz gegen das Programmieren von Malware. Der philippinische Kongress erließ im Juli 2000 das Republic Act Nr. 8792.

2019 räumte de Guzmán in einem Interview ein, dass er damals durchaus im Sinn gehabt hatte, Passwörter zu stehlen. Außerdem betonte er die Unschuld eines weiteren Studenten.[4][3][8][9]

Folgen

- Auf Grund seiner schnellen und weiten Verbreitung sowie der Höhe des entstandenen Schadens wurde die Thematik von den Massenmedien aufgegriffen und in das öffentliche Bewusstsein gerückt. Auf diese Weise wurden viele Computernutzer in Europa gewarnt, lange bevor die Antivirenprogramm-Hersteller ihre Signaturen aktualisiert hatten.

- Die Ereignisse inspirierten den Song "E-Mail" auf dem britischen Top-Ten-Album "Pet Shop Boys" von 2002, "Release", dessen Texte thematisch auf den menschlichen Wünschen basieren, die die Massenvernichtung dieser Computerinfektion ermöglichten.

- 2012 ernannte das Smithsonian Institut Loveletter zum zehnthäufigsten virulenten Computervirus in der Geschichte.

- Die mittlerweile nicht mehr bestehende Werbeagentur Springer & Jacoby schaltete in der Folge eine ganzseitige Anzeige in der Zeitschrift Die Welt. Auf den ersten Blick wirkte das Inserat wie eine Werbeanzeige des Konzerns Apple mit der Überschrift: „Liebe Windows-User: We love you!“. Betroffen von Loveletters direkten Folgen waren nur Betriebssysteme des Konkurrenten Microsoft.[10]

Einzelnachweise

- https://hoax-info.tubit.tu-berlin.de/virus/loveletter.shtml Information über Varianten

- pressetext.at (Memento des vom 21. September 2010 im Internet Archive) Info: Der Archivlink wurde automatisch eingesetzt und noch nicht geprüft. Bitte prüfe Original- und Archivlink gemäß Anleitung und entferne dann diesen Hinweis. Niederösterreicher wegen Verbreitung von Loveletter Variante verhaftet

- https://www.wired.com/story/the-20-year-hunt-for-the-man-behind-the-love-bug-virus The 20 year hunt for the man behind the love bug virus

- https://www.spiegel.de/netzwelt/web/i-love-you-prozess-onel-de-guzman-ist-frei-a-89973.html "I love you!"-Prozess Onel de Guzman ist frei!, 21. August 2000

- https://www.presseportal.de/pm/122186/3632853 Milliarden Schäden, Millionen Infizierte: Computerwürmer - gefährlicher als Viren von Klaas Geller, 11. Mai 2017

- https://www.n-tv.de/technik/Die-fuenf-schlimmsten-Computerviren-article16226626.html Die fünf schimmsten Computerviren

- https://praxistipps.chip.de/die-5-gefaehrlichsten-viren-aller-zeiten-und-was-sie-angerichtet-haben_42111 Die fünf gefährlichsten Viren aller Zeiten und was sie angerichtet haben

- Geoff White: Love Bug's creator tracked down to repair shop in Manila. In: bbc.com. 3. Mai 2020, abgerufen am 4. Februar 2024 (englisch).

- https://www.noypigeeks.com/spotlight/iloveyou-virus-20-years-onel-de-guzman Iloveyou virus 20 years Onel de Guzman

- spiegel.de Apple liebt Windows-User

Weblinks

- Die betreffende Warnung im Heise-Newsticker vom 4. Mai 2000 12:28 Uhr

- Interview mit Onel Guzman aus dem Jahr 2020

- Eintrag bei F-Secure

- Revealed: The man behind the first major computer virus pandemic

- The ILOVEYOU Computer Virus, 20 Years On – What happened to Onel de Guzman?

- Lovletter-Skript auf GitHub. Abgerufen am 1. Mai 2023.