En seguridá informática, un ataque de denegación de serviciu, tamién llamáu ataque DOS (poles sos sigles n'inglés, Denial of Service), ye un ataque a un sistema d'ordenadores o rede que causa qu'un serviciu o recursu seya inaccesible a los usuarios llexítimos. De normal provoca la perda de la conectividad cola rede pol consumu del anchu de banda de la rede de la víctima o sobrecarga de los recursos computacionales del sistema atacáu. Un exemplu notable d'ello produció'l 27 de marzu de 2013, cuando l'ataque d'una empresa a otra anubrió la rede de correos basura provocando una ralentización xeneral d'Internet ya inclusive llegó a afectar a puntos clave como'l nodo central de Londres.[1]

Atacar DOS xenerar por aciu la saturación de los puertos con múltiples fluxos d'información, faciendo que'l servidor se sobrecargue y nun pueda siguir emprestando'l so serviciu. Por eso denominar denegación, pos fai que'l servidor nun pueda atender a la cantidá enorme de solicitúes. Esta téunica ye usada polos crackers o pirates informáticos pa dexar fora de serviciu servidores oxetivu.

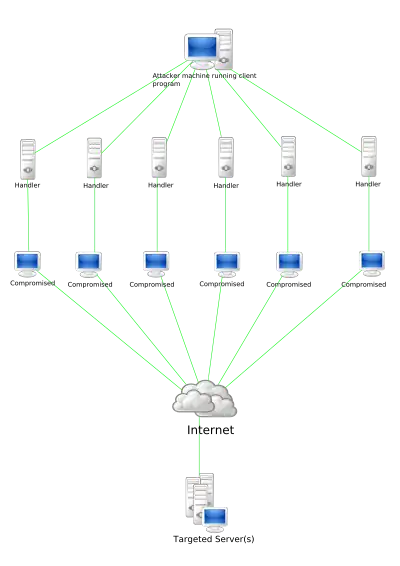

Una ampliación del ataque DOS ye'l llamáu ataque de negación de serviciu distribuyíu (DDoS poles sos sigles n'inglés) el cual llévase a cabu xenerando un gran fluxu d'información dende dellos puntos de conexón escontra un mesmu puntu de destín. La forma más común de realizar un DDoS ye al traviés d'una rede de bots, siendo esta téunica'l ciberataque más avezáu y eficaz pola so cencellez teunolóxica.

N'ocasiones, esta ferramienta foi utilizada como un bon métodu pa comprobar la capacidá de tráficu qu'un ordenador puede soportar ensin volvese inestable y afectar a los servicios qu'empresta. Un alministrador de redes puede asina conocer la capacidá real de cada máquina.

Métodos d'ataque

Un ataque de negación de serviciu torga l'usu llexítimu de los usuarios al usar un serviciu de rede. L'ataque puede dase de munches formes. Pero toos tienen daqué de mancomún: utilicen la familia de protocolos TCP/IP pa consiguir el so propósitu.

Un ataque DOS puede ser perpetáu de delles formes. Anque básicamente consisten en:

- Consumu de recursos computacionales, tales como anchu de banda, espaciu de discu, o tiempu de procesador.

- Alteración d'información de configuración, tales como información de rutes d'encaminamientu.

- Alteración d'información d'estáu, tales como interrupción de sesiones TCP (TCP reset).

- Interrupción de componentes físicos de rede.

- Obstrucción de medios de comunicación ente usuarios d'un serviciu y la víctima, de manera que yá nun puedan comunicase afechiscamente.

Enllena SYN (SYN Flood)

Principios de TCP/IP

Cuando una máquina comunicar por aciu TCP/IP con otra, unvia una serie de datos xunto al pidimientu real. Estos datos formen la cabecera de la solicitú. Dientro de la cabecera atopen unes señalizaciones llamaes Flags (banderes). Estes señalizaciones (banderes) dexen empecipiar una conexón, cerrala, indicar qu'una solicitú ye urxente, reiniciar una conexón, etc. Les banderes inclúyense tantu na solicitú (vecera), como na respuesta (servidor).

Pa esclarialo, veamos cómo ye un intercambiu estándar TCP/IP:

1) Establecer Conexón: el veceru unvia una Flag SYN; si'l servidor acepta la conexón, ésti tendría de responde-y con un SYN/ACK; depués el veceru tendría de responder con una Flag ACK.

1-Veceru --------SYN-----> 2 Servidor 4-Veceru <-----SYN/ACK---- 3 Servidor 5-Veceru --------ACK-----> 6 Servidor

2) Resetear Conexón: al haber dalgún error o perda de paquetes d'unviada establez unviada de Flags RST:

1-Veceru -------Reset-----> 2-servidor 4-Veceru <----Reset/ACK---- 3-Servidor 5-Veceru --------ACK------> 6-Servidor

L'hinchente SYN unvia un fluxu de paquetes TCP/SYN (dellos pidimientos con Flags SYN na cabecera), munches vegaes cola direición d'orixe falsificada. Cada unu de los paquetes recibíos ye tratáu pol destín como un pidimientu de conexón, causando que'l servidor intente establecer una conexón al responder con un paquete TCP/SYN-ACK y esperando el paquete de respuesta TCP/ACK (Parte del procesu d'establecimientu de conexón TCP de 3 víes). Sicasí, por cuenta de que la direición d'orixe ye falsa o la direición IP real nun solicitó la conexón, nunca llega la respuesta.

Estos intentos de conexón peracaben recursos nel servidor y acopen el númberu de conexones que pueden establecese, amenorgando la disponibilidad del servidor pa responder pidimientos llexítimos de conexón.

SYN cookies aprove un mecanismu de proteición contra Enllena SYN, esaniciando la reserva de recursos nel host destín, pa una conexón en momentu de la so xestión inicial.

Enllena ICMP (ICMP Flood)

Ye una téunica DOS que pretende escosar l'anchu de banda de la víctima. Consiste n'unviar de forma siguida un númberu eleváu de paquetes ICMP Echo request (ping) de tamañu considerable a la víctima, de forma que esta hai de responder con paquetes ICMP Echo reply (pong) lo que supón una sobrecarga tantu na rede como nel sistema de la víctima.

Dependiendo de la rellación ente capacidá de procesamientu de la víctima y l'atacante, el grau de sobrecarga varia, esto ye, si un atacante tien una capacidá enforma mayor, la víctima nun puede remanar el tráficu xeneráu.

SMURF

Esiste una variante a ICMP Flood denomináu Ataque Smurf qu'amplifica considerablemente los efeutos d'un ataque ICMP.

Esisten trés partes nun Ataque Smurf: L'atacante, l'intermediariu y la víctima (vamos comprobar que l'intermediariu tamién puede ser víctima).

Nel ataque Smurf, l'atacante dirixe paquetes ICMP tipu "echo request" (ping) a una direición IP de broadcast, usando como direición IP orixe, la direición de la víctima (Spoofing). Espérase que los equipos coneutaos respuendan al pidimientu, usando Echo reply, a la máquina orixe (víctima).

Dizse que l'efeutu ye amplificáu, por cuenta de que la cantidá de respuestes llograes, correspuende a la cantidá d'equipos na rede que puedan responder. Toes estes respuestes son dirixíes a la víctima intentando colapsar los sos recursos de rede.

Como se dixo enantes, los intermediarios tamién sufren los mesmos problemes que les mesmes víctimes.

Enllena UDP (UDP Flood)

Básicamente esti ataque consiste en xenerar grandes cantidaes de paquetes UDP contra la víctima escoyida. Por cuenta de la naturaleza ensin conexón del protocolu UDP, esti tipu d'ataques suel venir acompañáu d'IP spoofing.

Ye avezáu dirixir esti ataque contra máquines qu'executen el serviciu Echo, de forma que se xeneren mensaxes Echo d'un eleváu tamañu.[ensin referencies][2]

Impautu na rede

A nivel global, esti problema foi creciendo, en parte pola mayor facilidá pa crear ataques y tamién pola mayor cantidá d'equipos disponibles mal configuraos o con fallos de seguridá que son esplotaos pa xenerar estos ataques. Vese un aumentu nos ataques por reflexón y d'amplificación per sobre l'usu de botnets.[3]

A principios de 2014, l'usu d'ataques basaos en protocolos UDP aumentó significativamente. Anguaño asoceden importantes incidentes con ataques basaos en CHARGEN, NTP y DNS[4]. D'alcuerdu al reporte de DDOS de Prolexic de Q1 2014, l'anchu de banda promedio de los ataques creció nun 39% al respective de los ataques del 2013. Respectu del mesmu trimestre del 2013, hubo un 47% d'aumentu na cantidá d'ataques y un 133% de crecedera del anchu de banda punta (peak) de los ataques.[5]

El 21 d'ochobre de 2016 asocedieron, principalmente n'Estaos Xuníos, los ataques más masivos de la última década y viéronse afeutaes aplicaciones y páxina web como Twitter, Spotify, Amazon, Netflix y la versión dixital de The New York Times.[6]

Ver tamién

- Ping de la muerte

- Anonymous

- Nuke

- Flags

- Ataque Smurf

- Mil millones de rises

- Mitigación de DDoS

Referencies

- ↑ «Una disputa ente empreses ralentiza Internet.» por Rosa Jiménez Cano y publicáu n'El País el 27 de marzu de 2013. Comprobáu'l 27 de marzu de 2013.

- ↑ «Ataques DDOS» (castellanu). Consultáu'l 17 d'ochobre de 2017.

- ↑ Prolexic. «Q1 2014 sees surde in reflection-based DDoS attacks» (inglés). Consultáu'l 18 d'abril de 2014.

- ↑ sistemes-de.html Apangar los ataques de denegación de serviciu distribuyíu basaos na amplificación DNS

- ↑ PR Newswire (17 d'abril de 2014). «Akamai Publishes Prolexic Q1 2014 Global DDoS Attack Report» (inglés). Consultáu'l 18 d'abril de 2014.

- ↑ «Varios ciberataques masivos inutilizan les webs de grandes compañíes». Consultáu'l 22 d'ochobre de 2016.

Enllaces esternos