تعمية معتمدة على العتاد

التعمية المعتمدة على العتاد هو استخدام عتاد الحواسيب لمساعدة البرمجيات، أو لينوب عنها أحيانًا، في عملية تعمية البيانات. يُنفذ ذلك عادةً على أنه جزء من مجموعة تعليمات المعالج. على سبيل المثال، يمكن تنفيذ خوارزمية التعمية إيه إي إس (تعمية حديثة) باستخدام مجموعة تعليمات إيه إي إس على بنية (معمارية) مجموعة تعليمات إكس 86 واسعة الانتشار. توجد مثل هذه التعليمات أيضًا في بنية إيه آر إم. من ناحية ثانية، هناك العديد من الأنظمة غير العادية التي تكون فيها وحدة التعمية منفصلة عن مسرع التعمية، وأحد الأمثلة عليها هو معالج آي بي إم 4758 المشفر المساعد، أو سلفه معالج آي بي إم 4764 المساعد. قد تكون تطبيقات العتاد أسرع وأقل عرضة للمتاجرة من تطبيقات البرمجيات التقليدية، ويمكن بالإضافة إلى ذلك حمايتها من العبث فيها.[1][2][3]

نبذة تاريخية

كان إجراء التعمية قبل استخدام عتاد الحواسيب ممكنًا عن طريق عدة أدوات ميكانيكية وكهروميكانيكية. أحد الأمثلة الأولى هو آلة سكايتال التي استخدمها الإغريق. كانت آلة إنيغما آلة تعمية بنظام كهروميكانيكي استخدمها الألمان في الحرب العالمية الثانية. طُورت الأنظمة الإلكترونية البحتة بعد الحرب العالمية الثانية. انطلق مشروع أبيس (نظام أمان يوركتون الأساسي) في عام 1987. كان الهدف من هذا المشروع هو توفير الحماية في مواجهة قرصنة البرمجيات. من ناحية ثانية، يعود تاريخ تطبيق الحواسيب للتعمية إلى أربعينيات القرن العشرين وذلك في حديقة بلتشلي، حيث استُخدم حاسوب كولوسس لفك التعمية الذي استخدمته القيادة العليا الألمانية خلال الحرب العالمية الثانية. ظهر استخدام الحواسيب في التعمية لاحقًا. خصوصًا، لم تكن الحواسيب عمليةً في التعمية حتى تطوير الدارة المتكاملة، التي أُنتجت للمرة الأولى في عام 1960، وذلك مقارنةً بتصميم عامل الشكل لآلة إنيغما، إذ كانت الحواسيب في ذلك العصر تأخذ حيز بناء بكامله. لم تصبح التعمية في الحواسيب مبسطًا إلا بعد تطوير الحواسيب الميكروية خارج التطبيقات المخصصة. أدى تطور الشبكة العنكبوتية العالمية إلى حاجة المستهلكين إلى الحصول على التعمية، وأصبح التسوق عبر الإنترنت شائعًا. كانت الاهتمامات الرئيسية للمستهلك هي الأمان والسرعة. أدى ذلك إلى الإدخال النهائي للخوارزميات الرئيسية إلى المعالجات لتكون طريقة لزيادة السرعة والأمان.[4][5][6][7]

تطبيقات

إكس 86

تنفذ بنية إكس 86، باعتبارها بنية سيسك (مجموعة تعليمات حاسوبية معقدة)، خوارزمياتٍ معقدةً في الأجهزة عادةً. خوارزميات التعمية ليست استثناءً. تنفذ بنية إكس 86 مكونات مهمة من خوارزمية إيه إي إس (معيار التعمية المتقدم)، والتي يمكن استخدامها من قبل وكالة الأمن القومي الأمريكية (إن إس إيه) من أجل المعلومات فائقة السرية. تتضمن البنية أيضًا دعمًا لخوارزميات التجزئة إس إتش إيه من خلال امتدادات إنتل إس إتش إيه. بما أن خوارزمية إيه إي إس خوارزمية مشفرة، ومفيدة في تعمية المستندات، فإن التجزئة تُستخدم في التحقق، كالتحقق من كلمات المرور.[8]

إيه آر إم

قد تدعم معالجات إيه آر إم امتدادات الأمان. ومع أنها ذات بنية ريسك (مجموعة تعليمات حاسوبية مخفضة)، فهناك العديد من الامتدادات الخيارية المحددة من قبل شركة إيه آر إم القابضة.

كمعالج مساعد

آي بي إم 4758 – السابق لآي بي إم 4764. يشمل ذلك معالجه وذاكرته المخصّصَين له بالإضافة إلى مولد أعداد عشوائية.[9]

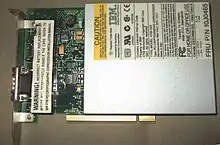

آي بي إم 4764 وآي بي إم 4765، متماثلان مع اختلاف الاتصال المستخدم. يستخدم الأول بي سي آي-إكس، بينما يستخدم الثاني بي سي آي-إي. كلاهما من الأجهزة الملحقة التي توصل إلى اللوحة الأم.

الانتشار

معالجات شركة الأجهزة الميكروية المتقدمة (إيه إم دي) هي أيضًا أجهزة تستخدم بنية إكس 86، وهي تدعم تعليمات إيه إي إس منذ تكرار معالج بلدوزر في عام 2011. بسبب وجود تعليمات التعمية في المعالجات الحديثة التي توفرها كل من شركتي إنتل وإيه إم دي، فإن التعليمات موجودة في معظم الحواسيب الجديدة. وهي موجودة أيضًا في العديد من الحواسيب اللوحية والهواتف الذكية بسبب تطبيقها في معالجات إيه آر إم.[10]

مراجع

- Intel® 64 and IA-32 Architectures Software Developer’s Manual (PDF). Intel. ديسمبر 2017. ص. 303–309, 410. مؤرشف من الأصل (PDF) في 2020-04-22.

- ARM® Cortex®-A57 MPCore Processor Cryptography Extension (PDF). ARM Holdings. 17 ديسمبر 2017. مؤرشف (PDF) من الأصل في 2016-12-13.

- P. Schmid and A. Roos (2010). "AES-NI Performance Analyzed". Tom's Hardware. مؤرشف من الأصل في 2023-12-11. اطلع عليه بتاريخ 2018-01-20.

- Kelly، Thomas (يوليو 1998). "The Myth of the Skytale". Cryptologia. ج. 22: 244–260. DOI:10.1080/0161-119891886902.

- "4764 Cryptographic Coprocessor". IBM. مؤرشف من الأصل في 2018-01-21. اطلع عليه بتاريخ 2018-01-20.

- "ABYSS: A Trusted Architecture for Software Protection". مؤرشف (PDF) من الأصل في 2018-01-21. اطلع عليه بتاريخ 2018-01-20.

- "Building the IBM 4758 Secure Coprocessor" (PDF). [[آي بي إم|]]. مؤرشف (PDF) من الأصل في 2017-08-08. اطلع عليه بتاريخ 2018-01-20.

- "Enigma-E case" (PDF). Crypto Museum. مؤرشف (PDF) من الأصل في 2016-11-05. اطلع عليه بتاريخ 2018-01-20.

- "x86-64 Instruction Set". [[جامعة أوكسفورد|]]. 18 أبريل 2017. ص. 1. مؤرشف من الأصل (PDF) في 2020-06-09. اطلع عليه بتاريخ 2018-01-24.

- "Consumers and their online shopping expectations – Ecommerce News". 20 فبراير 2015. مؤرشف من الأصل في 2016-09-30. اطلع عليه بتاريخ 2016-08-29.

- بوابة تعمية